Nous aidons les entreprises à répondre efficacement aux cyberattaques et aux incidents de sécurité, qui les visent.

Lorsqu'un incident se produit, nous aidons nos clients à gérer l’incident en intervenons à leur locaux ou, si possible, les aidons à distance. Dans la plupart des cas, le processus suit les phases suivantes :

▪La phase de diagnostic de l'incident

Lorsque nous arrivons dans les locaux d'un client touché par un incident ou une cyber-attaque, la première action à entreprendre est de réaliser un diagnostic général de la situation afin de déterminer l'ampleur de l'incident, sa nature et son impact sur l'entreprise. Ce diagnostic doit être fait le plus rapidement possible et son efficacité est cruciale pour minimiser les pertes et reprendre la production le plus rapidement possible.

▪Confinement de l'incident

La première étape de la réponse à l'incident consiste à mettre en place très rapidement les mesures et les moyens nécessaires pour contenir l'incident et empêcher qu'il ne s'étende ou n'augmente les pertes. Nous déterminons les mesures de confinement de l'incident et accompagnons le personnel informatique de l'entreprise dans leur mise en œuvre.

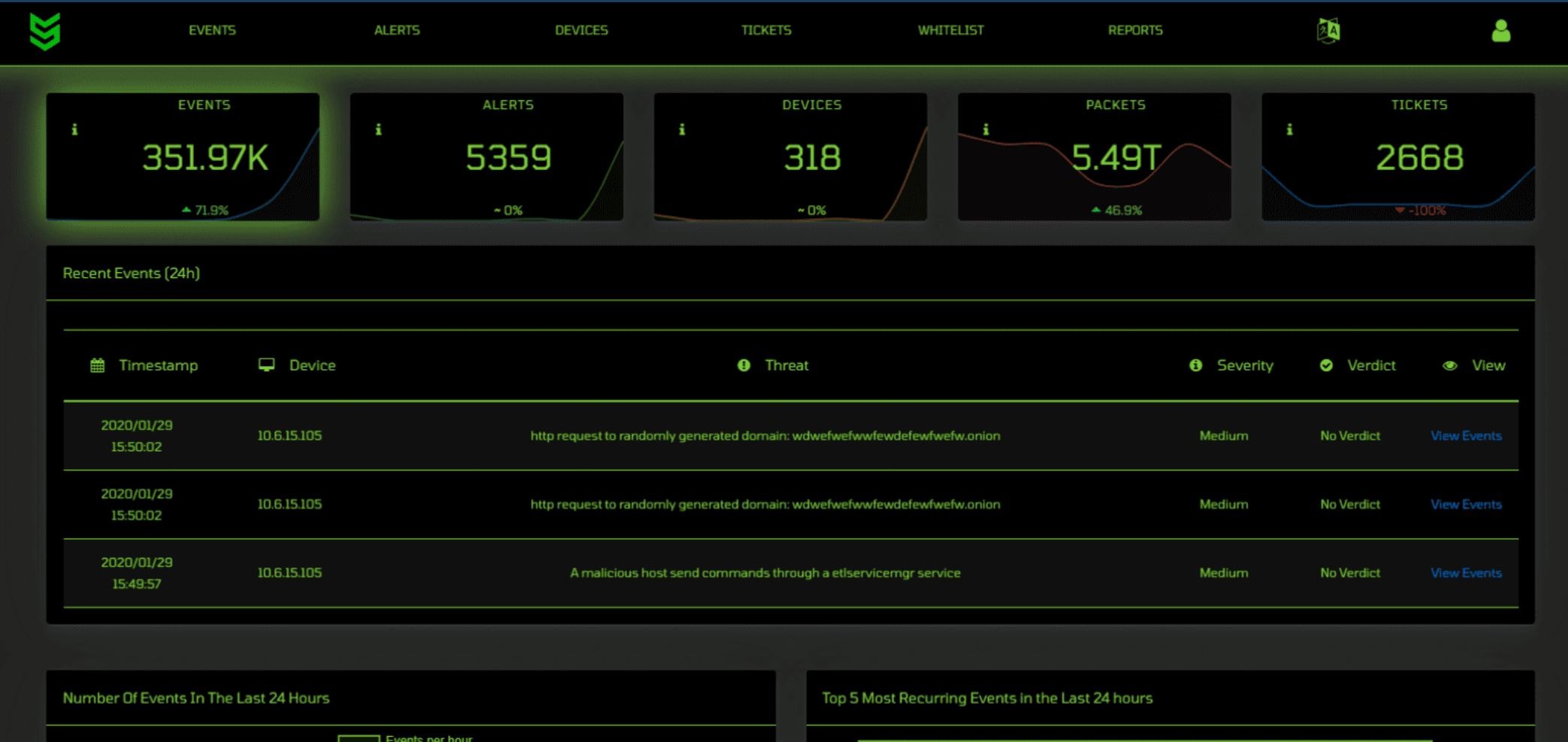

▪Surveillance active du réseau et détection proactive des attaques

Il est important, lors de la gestion d'un incident de sécurité, de prendre le contrôle de la sécurité du réseau et de s'assurer qu'aucune autre attaque n'est en cours pendant que l'incident est géré.

▪Enquête approfondie et reconstruction du scénario d'attaque/intrusion

Dans de nombreux cas d'incidents, tels que les infections par des logiciels de rançon ou les intrusions complexes (PTA, etc.), une analyse approfondie peut être nécessaire pour comprendre ce qui s'est passé et évaluer l'étendue des pertes ou des impacts.

▪Éradication des incidents et rétablissement

Une fois l'incident maîtrisé, la phase d'éradication consiste à mettre en place des mesures pour éliminer la cause de l'incident ou pour nettoyer les systèmes touchés. Pendant la phase de récupération, les systèmes corrigés sont remis en production.

▪Analyse forensic et collecte de preuves

Si nécessaire, une analyse forensic sera effectuée pour recueillir et conserver les preuves requises, si l'entreprise souhaite engager des poursuites judiciaires.

▪ Post-mortem de l'incident

Lorsque l'incident est corrigé et clos, il est important de procéder à une analyse post-mortem pour bien comprendre ce qui s'est passé, les lacunes exploitées et en tirer des leçons pour éviter que la même situation ne se reproduise.